Ada kalanya sewaktu bangun di pagi hari, tubuh rasanya malas-malasan, enggan bangun untuk mulai beraktivitas, inginnya bersembunyi di bawah selimut saja. Rasa malas semacam ini mungkin nyaman, namun tidak memberikan sesuatu bagi anda agar menjadi orang yang lebih baik.

Karenanya saya ingin berbagi sesuatu buat anda semua. Inilah 10 kumpulan kata-kata mutiara motivasi penggugah semangat dan pendorong ACTION. Sepuluh kumpulan kalimat mutiara dan motivasi ini sangat baik anda simpan dan anda baca secara rutin (bisa setiap bangun pagi, ketika siang hari, sore hari, atau sebelum tidur), sesuai makna dari masing-masing kalimat. Sebagai contoh, seperti kalimat nomor satu di bawah ini, sangat baik dibaca tiap bangun pagi.

Tanpa perlu berpanjang lebar lebar lagi, berikut 10 koleksi kata kata motivasi emas penggugah semangat dan pendorong ACTION untuk hidup menjadi lebih baik.

1. Pagi ini, saya bangun dalam keadaan sangat baik. Saya bangun dengan hati yang senang. Seperti mentari pagi yang menjalankan tugasnya menyinari semesta, saya pun bangun dan segera menjalankan tugas dan aktivitas saya hari ini. Saya akan melakukan tugas saya dengan sebaik-baiknya.

2. Saya adalah orang yang penuh motivasi. Setiap hari motivasi saya makin berkobar. Saya sangat YAKIN dan PERCAYA kalau apa yang saya impikan nanti bakal menjadi kenyataan. Saya percaya itu. Keyakinan ini bahkan sudah mengakar ke alam bawah sadar saya. Setiap kali saya merasa lemas, alam bawah sadar saya mengingatkan dan memberi motivasi kalau “saya bisa!”, bahwa “saya adalah seorang pemenang.”

3. Ketika saya berbicara, suara saya terdengar jelas, kuat, dan percaya diri. Saya sekarang percaya diri dalam segala situasi. Sebab saya adalah pemimpin yang memimpin dengan penuh kepercayaan diri.

4. Saya sekarang hidup dipenuhi keyakinan, kepercayaan dan kepastian. Saya sekarang orang yang percaya diri dan tegas. Dan hari ini saya menggunakan 100 % kapasitas diri saya. Tiap berjalan dan bergerak, saya menjalankannya dengan penuh keyakinan, namun tetap tenang. Saya sekarang adalah sosok yang kuat, mengesankan, dan lebih menarik setiap harinya. Kepercayaan diri dan kemampuan saya terus meningkat secara drastis tanpa henti.

5. Setiap hari saya bertambah baik dan makin bertambah baik. Saya menetapkan tujuan yang jelas dan membangun motivasi kuat untuk meraih apa yang saya inginkan. Sekarang segalanya menjadi jelas. Apa yang saya bayangkan dulu, kini kian dekat menjadi kenyataan. Lebih dekat dan makin dekat. Dan saya percaya SAYA BISA mendapatkannya. Tiap saat saya menerima banyak sekali anugerah dan kebaikan dalam hidup ini. Seluruh tubuh saya sekarang jadi tahu, apa misi dan tujuan saya hidup di dunia ini.

6. Saya percaya pada keyakinan kuat yang tertanam dalam diri saya. Berkat motivasi yang bertambah kuat setiap saat. Apapun yang saya percaya bisa dapatkan, saya yakin bisa saya dapatkan. Saya menciptakan “keberuntungan” saya tiap hari. Saya mencapai tujuan-tujuan saya dengan penuh riang gembira. Saya visualisasikan apa yang saya inginkan dan saya melakukan ACTION seperti dalam visualisasi tersebut. Dengan keyakinan ini saya bisa mewujudkan kenyataan apapun yang saya mau.

7. Semua yang saya butuhkan ada dalam diri saya sekarang. Saya adalah sosok yang bersahabat, terbuka, dan percaya diri. Saya juga pemberani dan tegas. Dengan semua ini saya mampu mengubah apapun dalam hidup saya seperti yang saya inginkan. Dan saya siap menerima tanggung jawab untuk perubahan hidup yang saya akan alami nanti.

8. Saat saya berbicara dengan orang lain, saya menatap mata lawan bicara saya dan berbicara dengan percaya diri. Saya buat momen itu menjadi begitu menyenangkan. Dalam tiap gerakan tubuh yang saya lakukan, saya melakukannya dengan tenang dan penuh percaya diri. Setiap kali kelopak mata saya tertutup dan saya menghirup udara dalam-dalam, kepercayaan diri saya bertambah kuat dan memenuhi seluruh bagian-bagian dalam tubuh saya. Saya melihat diri saya sekarang adalah sosok penuh percaya diri, punya keyakinan, dan berani mengambil tindakan.

9. Setiap hari, energi percaya diri dan rasa antusias saya meningkat drastis. Sebab saya punya komitmen untuk terus meningkatkan kemampuan diri saya setiap hari. Apa yang saya bayangkan bisa saya lakukan, pasti saya bisa lakukan. Dan saya melakukannya dengan konsisten dan penuh keberanian.

10. Ekspresi wajah saya saat ini menggambarkan rasa yakin dan percaya diri. Sekarang saya mengalami masa-masa paling menyenangkan dalam hidup saya. Dan momen ini menginspirasi saya untuk lebih percaya diri dan memiliki harga diri. Saya berbicara pada diri saya dan orang-orang di sekitar saya dengan keyakinan. Saya sekarang mengontrol seluruh diri saya. Perkataan saya, pikiran saya, dan perasaan saya, semuanya ada dalam kendali saya. Rasa percaya dalam diri saya ini bukan hanya menginsiprasi saya sendiri, namun juga menginspirasi setiap orang yang saya temui.

Simpan koleksi kata-kata mutiara dan kalimat motivasi di atas. Anda pilih kata-kata yang anda rasa paling sesuai kebutuhan anda. Saran saya, sebaiknya anda baca rutin kata kata motivasi pilihan anda tersebut. Bisa di waktu pagi hari selepas bangun tidur, siang hari saat beristirahat, sore hari selepas mandi, atau malam hari sebelum tidur.

Lihat perbedaannya dalam beberapa hari ke depan. Anda akan temukan diri anda sebagai orang yang berbeda. Anda menjadi menjadi orang yang lebih baik dibanding ketika pertama kali menemukan artikel ini. Buktikan!

Sumber :www.jokosusilo.com

Arsip Blog

-

▼

2009

(16)

-

►

Februari

(7)

- Contoh soal ujian cisa Area 1 ( Audit process)

- Kecil filenya besar manfaatnya : Printkey freewa...

- Mengingat kembali aturan Google Adsense...

- Apa itu CISA?

- Beberapa angapan yang menjadi penghambat bisnis On...

- Berani memulai : langkah awal dalam Internet marke...

- Motivasi Internet Marketing/ Bisnis Online?

-

►

Februari

(7)

Pengikut

Banner blog teman & web link.

Blog Teman & Web Link

Senin, 16 November 2009

Kata-kata mutiara untuk motivasi di pagi hari

Minggu, 08 November 2009

PINTU-PINTU MEMPEROLEH PAHALA

PINTU-PINTU MEMPEROLEH PAHALA

◊ Taubat, "Barangsiapa bertaubat sebelum terbitnya matahari dari arah barat, niscaya Allah akan menerima taubatnya." (HR. Muslim)

◊ Keluar untuk mencari ilmu, "Barangsiapa keluar untuk mencari ilmu, niscaya Allah akan memudahkan baginya jalan ke Surga." (HR. Muslim)

◊ Dzikir kepada Allah, "Maukah kalian aku beritahu tentang suatu perbuatan yang terbaik bagimu, tersuci bagi Tuhanmu, tertinggi dalam derajatmu, lebih baik daripada menafkahkan emas dan perak serta lebih mulia daripada peperangan dengan musuhmu?" Mereka menjawab: "Tentu kami mau." Beliau meneruskan: "Yaitu dzikrullah." (HR. At Tirmidzi)

◊ Berbuat kebajikan dan menunjukkan pada perbuatan baik, "Setiap kebajikan merupakan sedekah dan orang yang menunjukkan kepada kebajikan mendapat pahala seperti orang yang melaksanakan kebaikan tersebut." (HR. Al Bukhari dan Muslim)

◊ Dakwah kepada jalan Allah, "Barangsiapa mengajak kepada hidayah, maka baginya seperti pahala orang yang mengikuti ajakannya tanpa mengurangi pahala mereka sedikitpun." (HR. Muslim)

◊ Amar ma'ruf nahi mungkar, "Barangsiapa melihat kemungkaran hendaknya dia mengubah-nya dengan tangannya, jika tidak mampu, maka dengan lisannya dan apabila tidak mampu juga, maka dengan hatinya, yang demikian itu adalah selemah-lemahnya iman." (HR. Muslim)

◊ Membaca Al Qur'an, "Bacalah Al Qur'an karena ia akan memberi syafa'at pada hari Kiamat bagi yang membacanya." (HR. Muslim)

◊ Belajar Al Qur'an dan mengajarkannya, "Sebaik-baik orang di antara kamu adalah yang belajar Al Qur'an dan mengajarkannya." (HR. Al Bukhari)

◊ Memberi salam, "Kalian tidak akan masuk Surga hingga kalian beriman, dan tidaklah kalian beriman hingga kalian saling menyayangi. Maukah kalian aku beritahu tentang suatu perbuatan yang jika kalian lakukan niscaya kalian saling menyayangi? Sebarkan salam di antara kalian." (HR. Muslim)

◊ Cinta karena Allah, "Sesungguhnya Allah berfirman pada hari Kiamat: Manakah hambaKu yang saling mencintai karena keagunganKu, hari ini Aku menaunginya dalam naunganKu pada hari yang tiada naungan kecuali naunganKu." (HR. Muslim)

◊ Mengunjungi orang sakit, "Setiap muslim yang mengunjungi sesama muslim lain yang sakit pada pagi hari, niscaya ada tujuh puluh ribu malaikat mendoakannya hingga sore hari, jika ia mengun-junginya pada saat petang, niscaya ada tujuh puluh ribu malaikat mendoakannya hingga pagi hari, dan baginya buah-buahan di Surga." (HR. At Tirmidzi)

◊ Menolong orang lain, "Barangsiapa memudah-kan orang yang sedang susah, niscaya Allah akan memudahkan baginya di dunia dan di akhirat." (HR. Muslim)

◊ Menjaga aib orang lain, "Bila seorang hamba menutupi aib hamba lain, niscaya Allah akan menutupi aibnya pada hari Kiamat." (HR. Muslim)

◊ Silaturrahim, "rahim (persaudaraan) tergantung pada 'Arsy, ia berkata: Barangsiapa menghubung-kanku, niscaya Allah akan menghubungkannya dan barangsiapa memutuskanku, niscaya Allah akan memutuskannya pula." (HR. Al Bukhari dan Muslim)

◊ Akhlak mulia, "Yang paling banyak memasukkan ke dalam Surga adalah taqwa terhadap Allah dan akhlak mulia." (HR. At Tirmidzi)

◊ Kejujuran, "Hendaklah kalian jujur, karena sesungguhnya kejujuran mengajak kepada kebaikan, dan sesungguhnya kebaikan mengajak kepada Surga." (HR. Al Bukhari dan Muslim)

◊ Menahan amarah, "Barangsiapa menahan amarah padahal ia mampu melampiaskannya, niscaya Allah akan menyerunya pada seluruh makhluk pada hari Kiamat hingga ia diberi kesempatan memilih bidadari yang ia inginkan." (HR. At Tirmidzi)

◊ Kaffarah Majlis, "Barangsiapa duduk dalam suatu majlis yang banyak debatnya kemudian ia mengucapkan: (Maha suci Engkau ya Allah, dan dengan segala pujiMu, tiada Tuhan selain Engkau, aku memohon ampunan dan bertaubat kepadaMu) Niscaya Allah akan mengampunkan semua yang terjadi dalam majlis tersebut." (HR. At Tirmidzi)

◊ Kesabaran, "Jika seorang muslim tertimpa suatu musibah, cobaan, dirundung kesedihan, kesusahan atau ditimpa kesakitan, hingga tertusuk duri, dan ia bersabar, niscaya Allah akan menghapuskan darinya sebagian kesalahannya." (HR. Al Bukhari)

◊ Berbakti pada kedua orang tua, "Sungguh merugi, merugi dan merugi, orang yang mendapati kedua orang tuanya atau salah satunya pada masa tua, namun ia tidak masuk Surga." (HR. Muslim)

◊ Membantu janda dan orang miskin, "Orang yang membantu janda dan orang miskin seperti orang yang berjuang di jalan Allah. Atau seperti orang yang memperbanyak shalat dan senantiasa berpuasa." (HR. Al Bukhari)

◊ Menanggung kehidupan anak yatim, "Saya dan orang yang menanggung anak yatim, nanti di Surga seperti ini." Beliau mengisyaratkan dengan dua jarinya; telunjuk dan tengah. (HR. Al Bukhari)

◊ Berwudhu, "Barangsiapa berwudhu dengan baik, niscaya kesalahannya keluar dari tubuhnya, hingga keluar dari bawah kukunya." (HR. Muslim)

◊ Syahadat setelah berwudhu, "Barangsiapa berwudhu dengan baik kemudian mengucapkan: (Saya bersaksi tiada Tuhan selain Allah dan Muhammad adalah hamba dan utusanNya. Ya Allah, jadikanlah aku termasuk golongan orang-orang yang bertaubat dan golongan orang-orang yang mensucikan diri). Niscaya akan dibukakan baginya pintu Surga

◊ Doa sesudah adzan, "Barangsiapa setelah mendengar adzan mengucapkan: (Ya Allah Tuhan pemilik seruan yang sempurna ini, dan shalat yang akan didirikan ini, berilah Muhammad wasilah dan keutamaan dan berilah ia tempat mulia yang Engkau janjikan). Niscaya ia mendapatkan syafa'atku pada hari Kiamat." (HR. Al Bukhari)

◊ Membangun masjid, "Barangsiapa membangun masjid hanya untuk mencari ridha Allah, niscaya akan dibangunkan sepertinya baginya di Surga." ( HR. Al Bukhari )

◊ Bersiwak, "Kalaulah tidak memberatkan umatku, niscaya akan kuperintahkan untuk bersiwak setiap kali shalat." (HR. Al Bukhari dan Muslim)

◊ Pergi ke masjid, "Barangsiapa pergi ke masjid di waktu pagi atau sore, niscaya Allah menyediakan baginya tempat di Surga setiap kali ia pergi ke masjid di waktu pagi maupun sore hari." (HR. Al Bukhari dan Muslim)

*******

Bila tiba saatnya kelak ...,

kita menghadap ALLAH Yang Perkasa.

Hanya ada satu harapan dan satu permintaan,

semoga kita menjadi penghuni surga.

Biarlah dunia jadi kenangan, juga langkah-langkah

kaki yang terseok, di sela dosa dan pertaubatan.

Hari ini..., semoga masih ada usia, untuk mengejar

surga itu, dengan amal-amal yang nyata :

"memperbaiki diri dan mengajak orang lain"

Rasulullah telah mengingatkan, "Barangsiapa yang

lambat amalnya, tidak akan dipercepat oleh

nasabnya."

Rabu, 10 Juni 2009

Audit Information Technology - IT Audit

Pengertian Audit IT.

Secara umum Audit IT adalah suatu proses kontrol pengujian terhadap infrastruktur teknologi informasi dimana berhubungan dengan masalah audit finansial dan audit internal. Audit IT lebih dikenal dengan istilah EDP Auditing (Electronic Data Processing), biasanya digunakan untuk menguraikan dua jenis aktifitas yang berkaitan dengan komputer.

Salah satu penggunaan istilah tersebut adalah untuk menjelaskan proses penelahan dan evaluasi pengendalian-pengendalian internal dalam EDP. Jenis aktivitas ini disebut sebagai auditing melalui komputer. Penggunaan istilah lainnya adalah untuk menjelaskan pemanfaatan komputer oleh auditor untuk melaksanakan beberapa pekerjaan audit yang tidak dapat dilakukan secara manual. Jenis aktivitas ini disebut audit dengan komputer.

Audit IT sendiri merupakan gabungan dari berbagai macam ilmu, antara lain Traditional Audit, Manajemen Sistem Informasi, Sistem Informasi Akuntansi, Ilmu Komputer, dan Behavioral Science. Audit IT bertujuan untuk meninjau dan mengevaluasi faktor-faktor ketersediaan (availability), kerahasiaan (confidentiality), dan keutuhan (integrity) dari sistem informasi organisasi.

Sejarah singkat Audit IT

Audit IT yang pada awalnya lebih dikenal sebagai EDP Audit (Electronic Data Processing) telah mengalami perkembangan yang pesat. Perkembangan Audit IT ini didorong oleh kemajuan teknologi dalam sistem keuangan, meningkatnya kebutuhan akan kontrol IT, dan pengaruh dari komputer itu sendiri untuk menyelesaikan tugas-tugas penting. Pemanfaatan teknologi komputer ke dalam sistem keuangan telah mengubah cara kerja sistem keuangan, yaitu dalam penyimpanan data, pengambilan kembali data, dan pengendalian. Sistem keuangan pertama yang menggunakan teknologi komputer muncul pertama kali tahun 1954.

Selama periode 1954 sampai dengan 1960-an profesi audit masih menggunakan komputer. Pada pertengahan 1960-an terjadi perubahan pada mesin komputer, dari mainframe menjadi komputer yang lebih kecil dan murah. Pada tahun 1968, American Institute of Certified Public Accountants (AICPA) ikut mendukung pengembangan EDP auditing. Sekitar periode ini pula para auditor bersama-sama mendirikan Electronic Data Processing Auditors Association (EDPAA).

Tujuan lembaga ini adalah untuk membuat suatu tuntunan, prosedur, dan standar bagi audit EDP. Pada tahun 1977, edisi pertama Control Objectives diluncurkan. Publikasi ini kemudian dikenal sebagai Control Objectives for Information and Related Technology (CobiT). Tahun 1994, EDPAA mengubah namanya menjadi Information System Audit (ISACA). Selama periode akhir 1960-an sampai saat ini teknologi TI telah berubah dengan cepat dari mikrokomputer dan jaringan ke internet. Pada akhirnya perubahan-perubahan tersebut ikut pula menentukan perubahan pada audit IT.

Jenis Audit IT.

1. Sistem dan aplikasi.

Audit yang berfungsi untuk memeriksa apakah sistem dan aplikasi sesuai dengan kebutuhan organisasi, berdayaguna, dan memiliki kontrol yang cukup baik untuk menjamin keabsahan, kehandalan, tepat waktu, dan keamanan pada input, proses, output pada semua tingkat kegiatan sistem.

2. Fasilitas pemrosesan informasi.

Audit yang berfungsi untuk memeriksa apakah fasilitas pemrosesan terkendali untuk menjamin ketepatan waktu, ketelitian, dan pemrosesan aplikasi yang efisien dalam keadaan normal dan buruk.

3. Pengembangan sistem.

Audit yang berfungsi untuk memeriksa apakah sistem yang dikembangkan mencakup kebutuhan obyektif organisasi.

4. Arsitektur perusahaan dan manajemen TI.

Audit yang berfungsi untuk memeriksa apakah manajemen TI dapat mengembangkan struktur organisasi dan prosedur yang menjamin kontrol dan lingkungan yang berdaya guna untuk pemrosesan informasi.

5. Client/Server, telekomunikasi, intranet, dan ekstranet.

Suatu audit yang berfungsi untuk memeriksa apakah kontrol-kontrol berfungsi pada client, server, dan jaringan yang menghubungkan client dan server.

Metodologi Audit IT.

Dalam praktiknya, tahapan-tahapan dalam audit IT tidak berbeda dengan audit pada umumnya, sebagai berikut :

1. Tahapan Perencanaan.

Sebagai suatu pendahuluan mutlak perlu dilakukan agar auditor mengenal benar obyek yang akan diperiksa sehingga menghasilkan suatu program audit yang didesain sedemikian rupa agar pelaksanaannya akan berjalan efektif dan efisien.

2. Mengidentifikasikan reiko dan kendali.

Untuk memastikan bahwa qualified resource sudah dimiliki, dalam hal ini aspek SDM yang berpengalaman dan juga referensi praktik-praktik terbaik.

3. Mengevaluasi kendali dan mengumpulkan bukti-bukti.

Melalui berbagai teknik termasuk survei, interview, observasi, dan review dokumentasi.

4. Mendokumentasikan.

Mengumpulkan temuan-temuan dan mengidentifikasikan dengan auditee.

5. Menyusun laporan.

Mencakup tujuan pemeriksaan, sifat, dan kedalaman pemeriksaan yang dilakukan.

Alasan dilakukannya Audit IT.

Ron Webber, Dekan Fakultas Teknologi Informasi, monash University, dalam salah satu bukunya Information System Controls and Audit (Prentice-Hall, 2000) menyatakan beberapa alasan penting mengapa Audit IT perlu dilakukan, antara lain :

1. Kerugian akibat kehilangan data.

2. Kesalahan dalam pengambilan keputusan.

3. Resiko kebocoran data.

4. Penyalahgunaan komputer.

5. Kerugian akibat kesalahan proses perhitungan.

6. Tingginya nilai investasi perangkat keras dan perangkat lunak komputer.

Manfaat Audit IT.

A. Manfaat pada saat Implementasi (Pre-Implementation Review)

1. Institusi dapat mengetahui apakah sistem yang telah dibuat sesuai dengan kebutuhan ataupun memenuhi acceptance criteria.

2. Mengetahui apakah pemakai telah siap menggunakan sistem tersebut.

3. Mengetahui apakah outcome sesuai dengan harapan manajemen.

B. Manfaat setelah sistem live (Post-Implementation Review)

1. Institusi mendapat masukan atas risiko-risiko yang masih yang masih ada dan saran untuk penanganannya.

2. Masukan-masukan tersebut dimasukkan dalam agenda penyempurnaan sistem, perencanaan strategis, dan anggaran pada periode berikutnya.

3. Bahan untuk perencanaan strategis dan rencana anggaran di masa mendatang.

4. Memberikan reasonable assurance bahwa sistem informasi telah sesuai dengan kebijakan atau prosedur yang telah ditetapkan.

5. Membantu memastikan bahwa jejak pemeriksaan (audit trail) telah diaktifkan dan dapat digunakan oleh manajemen, auditor maupun pihak lain yang berwewenang melakukan pemeriksaan.

6. Membantu dalam penilaian apakah initial proposed values telah terealisasi dan saran tindak lanjutnya.

Senin, 08 Juni 2009

Latihan soal test CISA tanpa isi

1. Which of the following is a benefit of a risk-based approach to audit planning? Audit:

A. scheduling may be performed months in advance.

B. budgets are more likely to be met by the IS audit staff.

C. staff will be exposed to a variety of technologies.

D. resources are allocated to the areas of highest concern.

2. An IS auditor is assigned to perform a post-implementation review of an application system. Which of the following situations may have impaired the independence of the IS auditor? The IS auditor:

A. implemented a specific control during the development of the application system.

B. designed an embedded audit module exclusively for auditing the application system.

C. participated as a member of the application system project team, but did not have operational responsibilities.

D. provided consulting advice concerning application system best practices.

3. A PRIMARY benefit derived from an organization employing control self-assessment (CSA) techniques is that it:

A. can identify high-risk areas that might need a detailed review later.

B. allows IS auditors to independently assess risk.

C. can be used as a replacement for traditional audits.

D. allows management to relinquish responsibility for control.

4. With regard to the evidence gathered during a computer forensic investigation, an IS auditor should be MOST concerned with:

A. analysis.

B. evaluation.

C. preservation.

D. disclosure.

5. Which of the following BEST describes the early stages of an IS audit?

A. Observing key organizational facilities

B. Assessing the IS environment

C. Understanding the business process and environment applicable to the review

D. Reviewing prior IS audit reports

6. During the course of an audit, an IS auditor observes that duties are not properly segregated. Under such a circumstance, the IS auditor should look for:

A. overlapping controls.

B. preventive controls.

C. compensating controls.

D. logical access controls.

7. Before implementing an IT balanced scorecard, an organization must:

A. deliver effective and efficient services.

B. define key performance indicators.

C. provide business value to IT projects.

D. control IT expenses.

8. To assist an organization in planning for IT investments, the IS auditor should recommend the use of:

A. project management tools.

B. an object oriented architecture.

C. tactical planning.

D. enterprise architecture.

9. An IS auditor should expect which of the following items to be included in the request for proposal (RFP) when IS is procuring services from an independent service provider (ISP)?

A. References from other customers

B. Service level agreement (SLA) template

C. Maintenance agreement

D. Conversion plan

10. IT governance ensures that an organization aligns its IT strategy with:

A. enterprise objectives.

B. IT objectives.

C. audit objectives.

D. control objectives.

11. An IS auditor should ensure that IT governance performance measures:

A. evaluate the activities of IT oversight committees.

B. provide strategic IT drivers.

C. adhere to regulatory reporting standards and definitions.

D. evaluate the IT department.

12. Which of the following would be included in an IS strategic plan?

A. Specifications for planned hardware purchases

B. Analysis of future business objectives

C. Target dates for development projects

D. Annual budgetary targets for the IS department

13. When reviewing a system development project at the project initiation stage, an IS auditor finds that the project team is following the organization’s quality manual. To meet critical deadlines the project team proposes to fast track the validation and verification processes, commencing some elements before the previous deliverable is complete. Under these circumstances, the IS auditor should:

A. report this as a critical finding to senior management.

B. accept that different quality processes can be adopted for each project.

C. report to IS management the team’s failure to follow quality procedures.

D. report the risks associated with fast tracking to the project steering committee.

14. Which of the following risks could result from inadequate software baselining?

A. Scope creep

B. Sign-off delays

C. Software integrity violations

D. Inadequate controls

15. Which of the following is critical to the selection and acquisition of the correct operating system software?

A. Competitive bids

B. User department approval

C. Hardware configuration analysis

D. Purchasing department approval

16. When conducting a review of business process reengineering, an IS auditor found that a key preventive control had been removed. The IS auditor should:

A. inform management of the finding and determine whether management is willing to accept the potential material risk of not having that preventive control.

B. determine if a detective control has replaced the preventive control during the process and, if it has, not report the removal of the preventive control.

C. recommend that this and all control procedures that existed before the process was reengineered be included in the new process.

D. develop a continuous audit approach to monitor the effects of the removal of the preventive control.

17. To assist in testing a core banking system being acquired, an organization has provided the vendor with sensitive data from its existing production system. An IS auditor's PRIMARY concern is that the data should be:

A. sanitized.

B. complete.

C. representative

D. current.

18. An organization decides to purchase a package instead of developing it. In such a case, the design and development phases of a traditional software development life cycle (SDLC) would be replaced with:

A. selection and configuration phases.

B. feasibility and requirements phases.

C. implementation and testing phases.

D. nothing; replacement is not required.

19. An IS auditor is performing a project review to identify whether a new application has met business objectives. Which of the following test reports offers the most assurance that business objectives are met?

A. User acceptance

B. Performance

C. Sociability

D. Penetration

20. When reviewing input controls, an IS auditor observes that in accordance with corporate policy, procedures allow supervisory override of data validation edits. The IS auditor should:

A. not be concerned since there may be other compensating controls to mitigate the risks.

B. ensure that overrides are automatically logged and subject to review.

C. verify whether all such overrides are referred to senior management for approval.

D. recommend that overrides not be permitted.

21. Capacity monitoring software is MAINLY used to ensure:

A. maximum use of available capacity.

B. that future acquisitions meet user needs.

C. concurrent use by a large number of users.

D. continuity of efficient operations.

22. Which of the following exposures associated with the spooling of sensitive reports for offline printing should an IS auditor consider to be the MOST serious?

A. Sensitive data can be read by operators.

B. Data can be amended without authorization.

C. Unauthorized report copies can be printed.

D. Output can be lost in the event of system failure.

23. The database administrator has decided to disable certain normalization controls in the database management system (DBMS) software to provide users with increased query performance. This will MOST likely increase the risk of:

A. loss of audit trails.

B. redundancy of data.

C. loss of data integrity.

D. unauthorized access to data.

24. An IS auditor evaluating the resilience of a high-availability network should be MOST concerned if:

A. the setup is geographically dispersed.

B. the network servers are clustered in a site.

C. a hot site is ready for activation.

D. diverse routing is implemented for the network.

25. When reviewing a service level agreement for an outsourced computer center, an IS auditor should FIRST determine that:

A. the cost proposed for the services is reasonable.

B. security mechanisms are specified in the agreement.

C. the services in the agreement are based on an analysis of business needs.

D. audit access to the computer center is allowed under the agreement.

26. An IS auditor should recommend the use of library control software to provide reasonable assurance that:

A. program changes have been authorized.

B. only thoroughly tested programs are released.

C. modified programs are automatically moved to production.

D. source and executable code integrity is maintained.

27. Which of the following provides the BEST method for determining the level of performance provided by similar information-processing-facility environments?

A. User satisfaction

B. Goal accomplishment

C. Benchmarking

D. Capacity and growth planning

28. Which of the following satisfies a two-factor user authentication?

A. Iris scanning plus fingerprint scanning

B. Terminal ID plus global positioning system

C. A smart card requiring the user's PIN

D. User ID along with password

29. Naming conventions for system resources are important for access control because they:

A. ensure that resource names are not ambiguous.

B. reduce the number of rules required to adequately protect resources.

C. ensure that user access to resources is clearly and uniquely identified.

D. ensure that internationally recognized names are used to protect resources.

30. Which of the following would MOST effectively reduce social engineering incidents?

A. Security awareness training

B. Increased physical security measures

C. E-mail monitoring policy

D. Intrusion detection systems

31. To protect a VoIP infrastructure against a denial-of-service attack, it is MOST important to secure the:

A. access control servers.

B. session border controllers.

C. backbone gateways.

D. intrusion detection system.

32. Which of the following acts as a decoy to detect active Internet attacks?

A. Honeypots

B. Firewalls

C. Trapdoors

D. Traffic analysis

33. Which of the following BEST provides access control to payroll data being processed on a local server?

A. Logging access to personal information

B. Using separate passwords for sensitive transactions

C. Using software that restricts access rules to authorized staff

D. Restricting system access to business hours

34. Which of the following is the MOST effective anti-virus control?

A. Scanning e-mail attachments on the mail server

B. Restoring systems from clean copies

C. Disabling floppy drives

D. An online antivirus scan with up-to-date virus definitions

35. An IS auditor reviewing the log of failed logon attempts would be MOST concerned if which of the following accounts was targeted?

A. Network administrator

B. System administrator

C. Data administrator

D. Database administrator

36. An IS auditor has just completed a review of an organization that has a mainframe and a client-server environment where all production data reside. Which of the following weaknesses would be considered the MOST serious?

A. The security officer also serves as the database administrator.

B. Password controls are not administered over the client-server environment.

C. There is no business continuity plan for the mainframe system's noncritical applications.

D. Most local area networks do not back up file-server-fixed disks regularly.

37. A utility is available to update critical tables in case of data inconsistency. This utility can be executed at the OS prompt or as one menu option in an application. The BEST control to mitigate the risk of unauthorized manipulation of data is to:

A. delete the utility software and install it as and when required.

B. provide access to the utility on a need-to-use basis.

C. provide access to the utility to user management.

D. define access so that the utility can be executed only in the menu option.

38. An organization is proposing to install a single sign-on facility giving access to all systems. The organization should be aware that:

A. maximum unauthorized access would be possible if a password is disclosed.

B. user access rights would be restricted by the additional security parameters.

C. the security administrator's workload would increase.

D. user access rights would be increased.

39. An element of an information security program is the monitoring, detection and prevention of hacking activities and alerting the system administrator when suspicious activities occur. Which of the following infrastructure components could be used for this purpose?

A. Intrusion detection systems

B. Firewalls

C. Routers

D. Proxy servers

40. To address a maintenance problem, a vendor needs remote access to a critical network. The MOST secure and effective solution is to provide the vendor with a:

A. secure shell (SSH-2) tunnel for the duration of the problem.

B. two-factor authentication mechanism for network access.

C. dial-in access.

D. virtual private network (VPN) account for the duration of the vendor support contract.

41. Which of the following concerns about the security of an electronic message would be addressed by digital signatures?

A. Unauthorized reading

B. Theft

C. Unauthorized copying

D. Alteration

42. Which of the following would be MOST appropriate to ensure the confidentiality of transactions initiated via the Internet?

A. Digital signature

B. Data Encryption Standard

C. Virtual private network

D. Public key encryption

43. To prevent IP spoofing attacks, a firewall should be configured to drop a packet if:

A. the source routing field is enabled.

B. it has a broadcast address in the destination field.

C. a reset flag (RST) is turned on for the TCP connection.

D. dynamic routing is used instead of static routing.

44. In the event of a data center disaster, which of the following would be the MOST appropriate strategy to enable complete recovery of a critical database?

A. Daily data backup to tape and storage at a remote site

B. Real-time replication to a remote site

C. Hard disk mirroring to a local server

D. Real-time data backup to the local storage area network (SAN)

45. A PRIMARY objective of testing a business continuity plan (BCP) is to:

A. familiarize employees with the BCP.

B. ensure that all residual risks are addressed.

C. exercise all possible disaster scenarios.

D. identify limitations of the BCP.

46. A structured walk-through test of a disaster recovery plan involves:

A. representatives from each of the functional areas coming together to go over the plan.

B. all employees who participate in the day-to-day operations coming together to practice executing the plan.

C. moving the systems to the alternate processing site and performing processing operations.

D. distributing copies of the plan to the various functional areas for review.

47. An organization having a number of offices across a wide geographical area has developed a disaster recovery plan (DRP). Using actual resources, which of the following is the MOST cost-effective test of the DRP?

A. Full operational test

B. Preparedness test

C. Paper test

D. Regression test

48. Data mirroring should be implemented as a recovery strategy when:

A. recovery point objective is low.

B. recovery point objective is high.

C. recovery time objective is high.

D. disaster tolerance is high.

49. The window of time for recovery of information processing capabilities is based on the:

A. criticality of the processes affected.

B. quality of the data to be processed.

C. nature of the disaster.

D. applications that are mainframe-based.

50. In a business continuity plan which of the following notification directories is the MOST important?

A. Equipment and supply vendors

B. Insurance company agents

C. Contract personnel services

D. A prioritized contact list

Minggu, 15 Maret 2009

Menghasilkan Income di Internet tanpa melakukan penjualan?

Apakah memungkinkan kita mendapatkan income tanpa harus melakukan penjualan ?

Setiap bisnis di dunia ini, hampir semua perusahaan akan mendapatkan income apabila telah promosi dan melakukan penjualan,iya kan?

Tetapi di dunia internet, hal itu tidak selalu berlaku. Anda bisa mendapat income, tanpa perlu melakukan penjualan. Kenapa bisa yach?..

Mungkin sebagian teman telah mengetahui adanya model bisnis Affiliate Marketing. Dengan Affiliate Marketing Pay Per Lead atau sering disebut CPA (Cost Per Action).

Banyak perusahaan bersedia membayar kita $1 s/d $40 setiap kali kita mengirimkan seorang PROSPEK bukan CUSTOMER / PEMBELI.

Prospek kadang cukup hanya mengisi emailnya di website perusahaan, kita sudah mendapat $1.

Jika form yang perlu diisi lebih banyak seperti nama, email, alamat tempat tinggal bisa jadi Anda mendapat $5.

Bahkan di industri tertentu seperti nutrisi/vitamin dan kecantikan,perusahaan-perusahaan tersebut bersedia membayar Anda $30 jika Anda mengirimkan prospek yang mau mencoba FREE Sample produk mereka.

Mengapa perusahaan-perusahaan tsb bersedia membayar kita?

Hal itu karena semua perusahaan butuh lead/prospek untuk kelangsungan bisnis mereka. Tanpa prospek baru, bisnis mereka akan mati cepat atau lambat.

Itulah peran kita sebagai orang yang dapat memberi prospek ke mereka.

Ini informasi yang penting bagi kita salah seorang CPA Marketer yang sangat terkenal di dunia internet marketing adalah Gauher Chaudhry. Income $100.000/bulan adalah hal yang biasa baginya.

Sekarang ini beliau sedang membagikan E-book 89 halaman berupa FREE Report untuk waktu terbatas tentang bagaimana memulai menjadi seorang CPA Marketer.

Saya sudah download FREE Report ini, kualitasnya sangat bagus. Jauh lebih bagus daripada ebook yang banyak dijual di luaran.

EBOOK INI GRATIS tapi BERKUALITAS SANGAT BAGUS

untuk mendowloadnya klik link di bawah ini:

Mendownloadnya Ebook FREE Report CPA( Cost Per Action)

Tidak ada produk yang dijual, tidak ada bumbu atau iming-iming

yang tidak perlu. Semata-mata berbagai informasi, dan mengajak teman-teman baik yang sedang belajar Internet Marketing atau yang sudah menjalankannya.

Semoga bermanfaat. Selamat Belajar dan SUKSES..

Tetap semangat dan Action selalu.

Minggu, 01 Maret 2009

Cara mendownload buku dari Books Google

Untuk yang sudah biasa membaca buku dan senang koleksi buku teman-teman dapat langsung membaca buku secara online pada http ://books.google.com. Disana tersedia berbagai macam buku, teman-teman bisa mencari buku yang diperlukan dengan memasukan keywordnya dan membaca sepuasnya.

Tetapi apabila ingin mencetak atau mendownloadnya secara langsung tidak bisa dilakukan karena ada pembatasan-pembatasan.

Gimana caranya agar kita dapat mengarsipkannya dalam betuk pdf file (e-book).

Silahkan ikuti langkah berikut untuk mendownloadnya.

Teman-teman harus mengunakan aplikasi lain untuk melakukan download tersebut. Aplikasinya GoogleBookDownloader. Klik link ini untuk mendapatkan aplikasinya.

Sebelum menjalankan program tersebut , komputer kita harus sudah terinstall Microsoft .net Framework 3.5 SP1 Klik link ini untuk install.

Lakukan extract file hasil downloadnnya, selanjutnya jalankan aplikasinya, dan akan tampil seperti gambar di bawah ini:Pada Book Code : isi dengan kode buku yang akan kita download.

Contoh alamat hasil pencarian buku Basic Programming for Computer Literacy http://books.google.com/books?id=EHNOHAjXdQcC&printsec=frontcover&dq=computer+programming

kode buku yang dimasukan :EHNOHAjXdQcC

Sabtu, 14 Februari 2009

Contoh soal ujian cisa Area 1 ( Audit process)

Dalam ujian CISA itu soalnya terbagi menjadi bebapa area seperti telah di singgung pada posting sebelummnya. Kali ini saya ingin berbagi mengenai beberapa contoh soal ujian CISA. Soal di bawah ini adalah contoh soal untuk area 1 mengenai Information System Audit Process.

1.An IS auditor is reviewing access to an application to determine whether the 10 most recent “new user” forms were correctly authorized. This is an example of

A. variable sampling.

B. substantive testing.

C. compliance testing.

D. stop-or-go sampling.

2. The decisions and actions of an IS auditor are MOST likely to affect which of the following risks?

A. Inherent

B. Detection

C. Control

D. Business

3. Overall business risk for a particular threat can be expressed as:

A. a product of the probability and magnitude of the impact if a threat successfully exploits a vulnerability.

B. the magnitude of the impact should a threat source successfully exploit the vulnerability.

C. the likelihood of a given threat source exploiting a given vulnerability.

D. the collective judgment of the risk assessment team.

4. Which of the following is a substantive test?

A. Checking a list of exception reports

B. Ensuring approval for parameter changes

C. Using a statistical sample to inventory the tape library

D. Reviewing password history reports

5.Which of the following is a benefit of a risk-based approach to audit planning? Audit:

A. scheduling may be performed months in advance.

B. budgets are more likely to be met by the IS audit staff.

C. staff will be exposed to a variety of technologies.

D. resources are allocated to the areas of highest concern.

Kunci Jawaban dan penjelasannya:

1.C

Penjelasan :

Compliance testing determines whether controls are being applied in compliance with policy. This includes tests to determine whether new accounts were appropriately authorized. Variable sampling is used to estimate numerical values such as dollar values. Substantive testing substantiates the integrity of actual processing such as balances on financial statements. The development of substantive tests is often dependent on the outcome of compliance tests. If compliance tests indicate that there are adequate internal controls, then substantive tests can be minimized. Stop-or-go sampling allows a test to be stopped as early as possible and is not appropriate for checking whether procedures have been followed.

2.B

Penjelasannya:

Detection risks are directly affected by the auditor’s selection of audit procedures and techniques. Inherent risks are not usually affected by an IS auditor. Control risks are controlled by the actions of the company’s management. Business risks are not affected by an IS auditor.

3.A

Penjelasan :

Choice A takes into consideration the likelihood and magnitude of the impact, and provides the best measure of the risk to an asset. Choice B provides only the likelihood of a threat exploiting a vulnerability in the asset but does not provide the magnitude of the possible damage to the asset. Similarly, choice C considers only the magnitude of the damage and not the possibility of a threat exploiting a vulnerability. Choice D defines the risk on an arbitrary basis and is not suitable for a scientific risk management process

4.C.

Penjelasan :

A substantive test confirms the integrity of actual processing. A substantive test would determine if the tape library records are stated correctly. A compliance test determines if controls are being applied in a manner that is consistent with management policies and procedures. Checking the authorization of exception reports, reviewing authorization for changing parameters and reviewing password history reports are compliance tests.

5.D

Penjelasan :

The risk-based approach is designed to ensure audit time is spent on the areas of highest risk. The development of an audit schedule is not addressed by a risk-based approach. Audit schedules may be prepared months in advance using various scheduling methods. A risk approach does not have a direct correlation to the audit staff meeting time budgets on a particular audit, nor does it necessarily mean a

wider variety of audits will be performed in a given year.

Senin, 02 Februari 2009

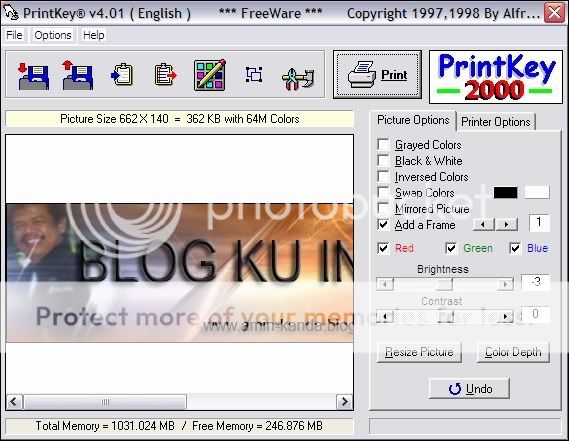

Kecil filenya besar manfaatnya : Printkey freeware untuk Cropping image.

Apabila kita memerlukan image hasil cropping dari layar komputer atau mau mengambil sebagian image dan selanjutnya akan ditempelkan pada dokumen Word, excel ,powerpoint dll atau menyimpannya dalam bentuk file gambar, maka freeware ini akan sangat membantu untuk melakukan pekerjaan tersebut..

Saya telah lama menggunakan freeware ini untuk melengkapi dokumen yang saya buat.. sangat membantu.. lebih cepat dan sangat simpel sekali bila dibandingkan dengan software yang serupa fungsinya.

Freeware ini hanya satu file Exe, yang sangat kecil dan tak perlu diinstall, tinggal klik File exe.ya dan langsung pakai .

Adapun untuk mendapatkan filenya dapat di download pada link dibawah ini:

Cara penggunaannya pun sangat singkat dan mudah sebagai berikut :

- Selajutnya klik icon printkey tersebut atau tekan tombol Print Screen pada keyboard, maka akan tampil, tampilan aplikasi yang sangat sederhana, seperti gambar dibawah ini.

Icon untuk menyimpan image dalam bentuk image file.

Icon untuk menyimpan image dalam bentuk image file. Icon load image ( mengambil file image yang sudah ada).

Icon load image ( mengambil file image yang sudah ada). Icon untuk mencopykan langsung pada dokumen kita ( word, Excel, powerpoint dsb).

Icon untuk mencopykan langsung pada dokumen kita ( word, Excel, powerpoint dsb). Icon untuk mempastekan image hasil cropping.

Icon untuk mempastekan image hasil cropping. Icon untuk mengedit image.

Icon untuk mengedit image. Icon untuk mengatur printer.

Icon untuk mengatur printer. Icon cetak image

Icon cetak image

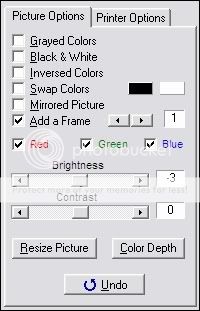

- Untuk mengatur image dapat dilihat pada tampilan di bawah ini , kita dapat mengatur cahaya, memberi frame , resize image dan lainnya. bisa dicoba-coba aja...

Mengingat kembali aturan Google Adsense...

Beberapa aturan google adsense sebagai berikut :

1. Dalam satu halaman web page kita harus terdiri maksimum 3 buah Ad units ( Adsense for content).

2.Kemudian hanya ada maksimal 2 buah kotak pencari Google ( adsense for Search ) dalam satu halaman webpage kita.

3. Satu halaman terdiri dari maksimum 1 link unit.

7. Tidak muncul iklan melalui proses download.

8. Elemen pada halaman web page tidak boleh menutupi sebagian atau seluruh bagian iklan.

9. Kode adsense for content dan adsense for search jangan dilakukan modifikasi dan harus ditempatkan pada halaman web.

10. Adsense for content dan adsense for search( hasil pencarian) tidak boleh ditempatkan pada aplikasi atau software apapun, termasuk pada toolbar.

11.Publisher tidak diperkenankan menuliskan label yang "tersamarkan" diatas ad unit misalnya ada tulisan " Favorit Link" dll.

12. Kode Adsense dapat ditempatkan pada halaman dengan konten berbahasa tertentu yang disupport oleh adsense.

Kiranya cukup ..... untuk mengingatkan kita kembali...

Mohon masukan apabila ada yang lainnya..

Selamat memburu dolar...

Minggu, 01 Februari 2009

Apa itu CISA?

Sertifikasi CISA ini sangat menguntungkan untuk masa depan di dunia IT, dengan sertifikasi ini teman-teman akan lebih dipercaya sebagai auditor IT, dan peluangnya sangat besar dalam meraih penghasilan di bidang IT Auditor, karena pesaingnya masih sedikit terutama di Indonesia.

UJIAN CISA:

Adapun komposisi soal adalah :

- IS Audit Process - 10% of Exam

- IT Governance - 15% of Exam

- Systems and Infrastructure Lifecycle Management - 16% of Exam

- IT Service Delivery and Support - 14% of Exam

- Protection of Information Assets - 31% of Exam

- Business Continuity and Disaster Recovery - 14% of Exam

Dalam satu tahun hanya dilaksanakan 2 kali ujian yaitu setiap bulan Juni dan Desember.

Sebelum mengikuti sebaiknya teman ikut training Review dulu, di berbagai tempat di Jakarta sudah banyak. Misalnya di Pusat Komputer UI, Salemba.

Ujian CISA ini bukan hapalan lebih terarah pada logika, pengalaman dan pengertian dalam bidang IT.

Selamat Mencoba...

Salam

Beberapa angapan yang menjadi penghambat bisnis Online

Berikut beberapa angapan yang selama ini sering menganjal langkah kita untuk memulai dalam bisnis Online.

1. Saya bukan orang yang ahli komputer plus tidak memiliki peralatan yang cangih sebagai pendukung??

Berbisnis melalui internet bukan hanya untuk ahli komputer dan yang memiliki peralatan yang canggih. Sekarang ini bisnis di internet sangat mudah dilakukan oleh semua orang, mulai dari yang ahli komputer sampai kalangan umum yang penting mempunyai niat dan keinginan untuk belajar. Bisnis ini dapat dilakukan via Warnet seandainya kita tidak punya komputer pribadi. Belajar bisnis ini sekarang sudah bisa online melalui internet yang penting kita selalu menyempatkan dan selalu action... iya kan?

Teman-teman walaupun kita bukan ahli komputer sekarang petunjuk untuk penggunaan komputer, belajar internet sudah banyak bukunya asal kita mau belajar yakin kita akan dapat menggunakan komputer/ berinternet untuk bisnis ini. Dan kita dapat belajar pada orang lain yang sudah pengalaman pada bidang komputer melalui web pribadinya atau blog-blog mereka. Selamat belajar..

2.Saya tidak punya modal untuk menyediakan produk yang akan di jual.

Setiap bisnis memang perlu modal sekecil apapun, pada bisnis online ini bisa dijalankan tanpa modal besar. Pada jenis bisnis online tertentu, kita tidak perlu menyewa tempat atau menggaji karyawan selama terdapat sambungan internet, bahkan kita bisa mengerjakan sendiri di rumah atau dimanapun kita berada.

Selain itu juga pada bisnis online ini kita tidak dipusingkan oleh tempat penyimpanan stok produk.

3. Saya sama sekali tidak tahu cara membuat situs web.

Jangan khawatir dalam hal ini kita tidak ditutut untuk mahir dalam desain web atau sebagai web programmer sekarang ini sudah banyak jasa yang menawarkan script web siap pakai kita tinggal menggunakannya tanpa di pusingkan oleh desainnya. Hanya perlu mengeluarkan modal lebih.

4. Saya tidak punya pengalaman bisnis dan tidak tahu apa saja yang hendak dijual di internet.

Bisnis ini terbuka bagi mereka yang pengalamannya minim atau sama sekali belum berpengalaman. Kita boleh bebas menjual apa saja yang penting ada nilai jualnya, untuk langkah awal pilihlah produk yang menarik dan mudah penyediannya contohnya E-book.

5. Apakah saya harus terhubung ke Internet Non Stop selama 24 jam.?

Jawabannya tidak ! kita tidak perlu terhubung selama 24 jam hanya beberapa jam saja dalam sehari yang penting ada action setiap harinya untuk mengupdate informasi kita dan melihat perkembangan bisnisnya.

6. Mana mungkin orang mau membuka situs web saya karena disana juga terdapat berjuta-juta situs web yang lain?

Memang benar di luar sana sudah banyak situs yang mirip dengan situs yang kita buat, namun kenyataan dilapangan berbeda tergantung daya tarik web kita. Seperti pada bisnis ofline si buah pasar tradisional banyak orang yang jualan barang yang hampir sama namun pembeli selalu ada. Yang penting kita harus optimis, jangan kalah sebelum bertanding Iya kan ?

Selain itu juga kita bisa belajar cara jitu untuk membuat web kita banyak pengunjungnya salah satunya bisa belajar dari orang yang telah berpengalaman dalam hal ini seperti Formulabisnis.com yang akan membimbing kita pada bisnis ini. Yang penting kita Berani Memulai bisnis ini.

7. Saya juga tidak tahu bagaimana proses transaksinya?

Jangan terlalu risau, sekarang sudah banyak penjua jasa pada hal tersebut.

8. Bisnis ini termasuk bisnis global, saya tidak mahir berbahasa Inggeris bagaimana caranya menjual pada orang asing.

Memang pada dasarnya bisnis ini termasuk pada bisnis global, meskipun kita menjalankannya dari balik kamar tidur, tetapi dimanapun, dari manapun bisnis kita dapat dijalankan.

Mengenai bahasa sekarang sudah banyak jasa penerjemah ataupun software penterjemah.

Situs berbahasa Indonesia pun masih laku.

Wahh... banyak juga ganjalan dalam bisnis online ini. Tapi jangan terlalu risau dengan ganjalan tersebut agaplah sebagai sebuah tatangan yang harus kita hadapi demi untuk mencari SUKSES.

Salam Sukses...

Berani memulai : langkah awal dalam Internet marketing?

Karena dengan kita memulai berarti anda telah melewati proses pertama untuk menuju proses berikutnya demi meraih sukses. Iya kan? yang penting memulai dulu...artinya ada keberanian untuk mencoba.

Seperti halnya pada saat pertama kita belajar naik sepeda harus ada keberanian untuk mencoba dan mencoba, lama-lama menjadi terbiasa dan selanjutnya bisa dan mahir. Demikian juga dengan internet marketing. harus berani mencoba.

Sebenarnya apasih bisnis online itu??

Mungkin demikian sekilas mengaenai rahasia pertama untuk memulai bisnis online ini.

Selamat kepada teman-teman yang sedang dan sudah berhasil dalam bisnis ini.

SALAM SUKSES

Ingat untuk memulai bisnis ini anda perlu formula yang jitu formulanya ada di link bannner di bawah ini :

Motivasi Internet Marketing/ Bisnis Online?

Beberapa pertanyaan yang harus kita jawab kenapa yach... kita perlu berbisnis Online atau internet marketing?

Ada beberapa alasan kenapa kita menggunakan internet sebagai sarana bisnis kita ini, saya sendiri punya beberapa motivasi mengapa saya ikut dalam intrnet marketing ini.

Walaupun masih dalam tahap pembelajaran. Tapi tak mengapa..

Motivasinya sbb:

- Dalam usia saya menjelang 41 tahun harus mulai belajar investasi dalam dunia bisnis baik itu bisnis offline atau pun bisnis online sebagai bekal dalam menghadapi masa pensiun nanti. Sedia payung sebelum hujan he..he..

- Kumudian setelah membandingkan dengan bisnis offline yang kebanyakan orang jalani sekarang ini saya lebih tertarik untuk mengikuti Internet marketing ini dengan segala pertimbangan, yang pertama modal yang dibutuhkan tidak terlalu besar. Dengan modal kecil bahkan dengan memulai dengan yang gratisan dulu kita sudah dapat menggikuti bisnis di internet ini ( mungkin modal untuk ke bayar ke warnet aja yach...)

- Melihat kebanyakan orang yang sudah sukses di bisnis ini saya menjadi termotivasi KENAPA ORANG LAIN BISA?. Insya Allah dengan Motivasi ini dan keiginan kita yang yakin untuk sukses . Dengan ini saya bisa SUKSES seperti mereka. Semoga...Allah mengabulkan. amin..

- Saya punya keahlian dalam bidang komputer Kenapa saya tidak mengoptimalkan kemampuan saya ini.?Dengan ilmu yang saya miliki ini saya dapat berbagi ilmu pada orang banyak sehingga ilmu saya ini bermanfaat..

Ini motivasi yang saya miliki, silahkan teman-teman tentukan motivasi apa yang sekarang ada dalam hati kita. Pasti teman-teman kenapa mau berbisnis internet online ini.

Salam Action dan sukses.. Insya Allah..

Senin, 26 Januari 2009

Belajar itu Indah ?

BELAJAR ITU INDAH?

Belajar... Belajar..Belajar..

Sejak kecil kita di motivasi oleh orang tua terutama ibu untuk belajar demi masa depan kita, orang tua kita mengharapkan kita menjadi orang yang berguna bagi masyarakat, nusa bangsa dan agama kita.

Belajar apapun itu sangat bermanfaat.

Misalnya kita akan belajar komputer, memasak, montir atau apapun, belajarkomputer meskipun dengan susah payah akhirnya kita dapat mengoprasikan komputer.

Salah satu kunci keberhasilannya adalah membaca, fokus dan praktek ( action..).

Kalau hanya teori saja kita tak mungkin akan mahir dalam segala hal , praktek merupakan hal yang tak boleh ditinggalkan. PRAKTEK...PRAKTEK.. PRAKTEK = MAHIR.

Sedikit saya akan bercerita proses belajar yang saya alami, dahulu pada saat saya masih SD ditanya "Cita-cita mau jadi Apa?" dengan spontan saya jawab " Mau jadi Insiyur Pertanian" karena pada saat itu saya melihat di desa tempat tinggal saya ada seorang insiyur pertanian yang ditugaskan untuk memberikan penyuluhan pada para petani yang terbayang dalam pikiran saya menjadi insiyur pertanian itu menyenangkan dan mendapatkan penghasillan yang gede. Karena pada saat itu saya hanya mengenal lingkungan desa yang penuh dengan lahan pertanian.

Pada saat SMP saya menyenangi mata pelajaran IPA, saya sangat suka sekali. Sehubungan dengan hal tersebut cita-cita saya ingin menjadi seorang dokter.

Setelah lulus SMP saya di bawa oleh kakak untuk ikut test masuk ke SMA ( dulu pakai NEM ) sambil menunggu hasil , saya ikut test lagi pada sekolah kejuruan ( Analis Kesehatan ) dengan harapan dapat cepat kerja dan kebetulan sekolah tersebut, sesuai dengan bidang studi yang saya minati ( IPA) sehingga pada saat test saya tidak mendapat kendala apapun dan senang.

Pegumuman hasil test masuk ke SMA sudah dibuka dan saya keterima. Sebulan kemudian hasil test pada sekolah kejuruan diterima, saya bingung harus pilih mana. Setelah shalat Istiharah saya putuskan pilih sekolah kejuruan.

Setelah lulus dengan mudahnya saya bisa bekerja. Jadi cita-cita untuk menjadi dokter pun hilang dan pada saat itu kalau mau kuliah kedokteran kita harus lulusan SMA IPA, sedangkan saya lulusan sekolah kejuruan.

Proses berikutnya saya bekerja dengan dengan bekal sekolah kejuruan tadi, selama bekerja proses belajar saya tidak berhenti, saya melanjutkan kuliah. Bidang studi yang diambil sangat bertolak belakang dengan pekerjaan dan profesi sekarang, tetapi pada bidang ini saya lebih suka karena sangat membuat Enjoy.. dan merupakan hal baru yang menarik yaitu KOMPUTER.

Saya kuliah ambil jurusan Teknik Informatika. Walaupun komputer pada saat itu sulit, tetapi apabila kita belajar dengan sungguh-sunguh kita akan mahir juga. Setelah kuliah selesai saya medapatkan gelar sarjana komputer dan perusahaan tempat bekerja saya mengakuinya. Sehingga profesi saya sekarang ini tidak sesuai dengan cita-cita pada saat kecil. Saya sekarang menjadi seorang Insiyur Komputer yang tadinya cita-cita menjadi Insiyur Pertanian.

Sekilas pengalaman tersebut yang saya alami hanya sebagai studi kasus aja dan sharing buat tema-teman, jadi kesimpulan di dapat belajar itu penting dan kita tentukan dahulu minat dan cita-cita , kita mau jadi apa walaupaun cita-cita kita akan berubah karena lingkungan kita dan mungkin nasib kita. Kita jangan mengandalkan nasib kita harus tetap berusaha.

"Allah tidak akan meubah nasib seseorang apabila orang tersebut tidak merubahnya sendiri"

Mudah-mudahan sharing mengenai belajar ini bermanfaat...hanya sebagai motivasi khususnya pada diri saya dan keluarga ( anak-anak).

Selamat Belajar... belajar.... belajar...

Demikian

Wassalam..

Walaupun kita sudah tua tetap harus belajar.

Blog Ku Inspirasi Ku

Dalam dunia internet ada suatu media yang sangat efektif untuk menyampaikan, sharing idea, curhat, bercerita apa saja , dunia belajar, atau memberikan pelajaran, berbagi pengalaman atau banyak lagi, media tersebut adalah BLOG.

Bagi saya blog merupakan sebuah inspirasi. BLOG KU INSPIRASI KU...

Mari kita ramaikan dunia blog ini... dan selamat pada anda yang sudah dari dulu menjadi blogger...

Mari kita melakukan perubahan dengan media ini...

Demikian..

Salam...

Category

- Adsense (1)

- Audit (2)

- Audit Process (2)

- Auditor IT (2)

- Belajar (1)

- Bisnis (1)

- Bisnis Online (3)

- Blog (1)

- Books (1)

- CISA (3)

- Freeware (1)

- Ibadah (1)

- Inspirasi (1)

- Internet (1)

- Internet Income (1)

- Internet Marketing (4)

- Islam (1)

- kata mutiara (1)

- Komputer (1)

- Motivasi (1)

- Pay Per Lead (1)

- Pemrograman (1)

- Powerbuilder (1)

- Tips and Trik Pemrograman (1)

- Tutorial (1)